Przędą i kontrolują lot

7 sierpnia 2013, 10:58Szybkie kamery wykazały, że skakuny wykorzystują jedwab wiodący (ang. dragline silk) do stabilizacji i kontroli lotu, tak by wylądować na odnóżach w pozycji umożliwiającej natychmiastowy atak.

Przedmurze siedzibą świadomości?

7 lipca 2014, 12:14Neurolodzy od ponad 100 lat sprawdzają, za co odpowiadają poszczególne rejony mózgu. Dotąd jednak nie ustali, co jest "siedzibą" świadomości. Teraz wydaje się, że tę integrującą funkcję pełni przedmurze (łac. claustrum).

Układ odpornościowy zwalczył czerniaka

14 kwietnia 2015, 12:28Zmuszenie układu odpornościowego do skutecznej walki z nowotworami jest bardzo trudne, ale może się to zmienić dzięki pracom naukowców z należącego do MIT-u Koch Institute for Integrative Cancer Research.

Microsoft ostrzega użytkowników Xboksa

10 grudnia 2015, 10:01Microsoft ostrzega użytkowników Xboksa przed możliwymi atakami. Koncern informuje o przypadkowym ujawnieniu prywatnych kluczy szyfrujących witryny xboxlive.com. Firma niechcący udostępniła na zewnątrz certyfikat bezpieczeństwa witryny

Stary błąd wciąż zagraża użytkownikom Windows Media Player

9 września 2016, 05:19Przestępcy wciąż mogą wykorzystywać liczący sobie ponad 10 lat błąd projektowy w implementacji DRM w Windows Media Playerze. Po raz pierwszy ataki z użyciem tego błędu odkryto w 2005 roku

Drzewa w mieście chronią przed atakami astmy

27 listopada 2017, 13:45Jeśli w otoczeniu rosną liczne drzewa, osoby mieszkające na zanieczyszczonych obszarach miejskich są rzadziej hospitalizowane z powodu astmy.

Niebezpieczny port Thunderbolt

26 lutego 2019, 14:13Wiele najnowocześniejszych laptopów oraz coraz więcej komputerów stacjonarnych jest znacznie bardziej narażonych na atak za pośrednictwem urządzeń peryferyjnych niż dotychczas sądzono. Jak wynika z badań przeprowadzonych na University of Cambridge, napastnik może w ciągu kilku sekund przełamać zabezpieczenia maszyny, jeśli tylko zyska dostęp do takich urządzeń jak ładowarka czy stacja dokująca.

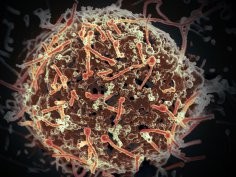

Śmiercionośny wirus pomoże w walce ze śmiertelnym nowotworem mózgu?

18 lutego 2020, 13:34Ironią losu jest, że jeden z najbardziej śmiercionośnych wirusów może być użyteczny w leczeniu jednego z najbardziej śmiercionośnych nowotworów mózgu, mówi profesor neurochirurgii Anthony van den Pol z Yale University. Wspomnianym wirusem jest jest Ebola, którą można wykorzystać do walki z glejakiem.

Badania sugerują, że popularny słodzik może zwiększać ryzyko ataku serca i udaru

28 lutego 2023, 10:18Badania przeprowadzone przez Cleveland Clinic wskazują, że stosowanie jednego z najpopularniejszych słodzików – erytrytolu (E968) – powiązane jest z ze zwiększonym ryzykiem ataku serca i udaru. Szczegóły badań zostały opisane na łamach Nature Medicine.

Czekolada zamiast aspiryny?

15 listopada 2006, 11:25Miłośnicy czekolady pomogli badaczom z Uniwersytetu Johnsa Hopkinsa wyjaśnić, dlaczego zjadanie codziennie kilku kostek tego przysmaku zmniejsza ryzyko zawału serca.